Es klingt zwar mehr als einfach, aber ein guter Schutz bringt Vorteile!

Sie können den Schaden, den Malware anrichtet, minimieren, indem Sie bestimmte Arten von Daten besser beschützen. Viele Schadprogramme suchen nämlich gezielt nach bestimmten Dateiformaten und ignorieren viele andere Dateiformate. Meistens werden sensible Daten wie persönliche Informationen, Handelsgeheimnisse, Untersuchungsergebnisse und anderes intellektuelles Eigentum durchsucht, sagt Rica.

PricewaterhouseCoopers arbeitet mit vielen seiner Klienten zusammen, um ein möglichst robustes Datenverwaltungsmodell zu erstellen, das den Unternehmen hilft besser zu verstehen, welche Daten am meisten bedroht sind. Desweiteren wird in diesem Modell festgehalten, wo diese Daten gespeichert sind und wie diese im Unternehmensnetzwerk bewegt werden. Zu guter Letzt wird überlegt, wie die richtigen Sicherheitsmaßnahmen getroffen werden können, um die Sicherheit der Informationen zu maximieren.

Eine Prüfung des vorhandenen Datenbestandes in vielen Unternehmen zeigt, dass sensible Daten, wie die Kreditkartennummern von Kunden, ursprünglich gut gesichert waren, sagt Rica. Aber es kann passieren, dass diese Daten dann auch in weniger gut gesicherten Anwendungen, wie beispielsweise Tabellenkalkulationen oder E-Mails, verwendet werden. An diese Stelle greifen viele Schadprogramme an.

„Wir haben gesehen, wie Klienten Millionen von Kreditkarten verloren haben, weil diese in Tabellenkalkulationsprogramen irgendwo außerhalb der Personalabteilung gespeichert waren", sagt Rica. „Unser Ansatz beginnt damit, bessere Datenverwaltungsmodelle anzuwenden, sodass die sensiblen Daten die ganze Zeit über die gleichen Sicherheitskontrollen erhalten, egal wo sie gespeichert sind. Die Devise lautet: Stellen Sie sicher, dass die Daten über den gesamten Lebenszyklus gut geschützt sind."

Aber weil nicht alle Daten gleich sind, gehört es zur Datenverwaltung die Informationen zu kategorisieren, sodass Sie identifizieren können, welche Daten dem Unternehmen und dessen Kunden am wichtigsten sind. An dieser Stelle müssen die strengsten Zugriffskontrollen angewandt werden.

„Beginnen Sie damit, die Infrastruktur zu separieren. Was sind Ihre Kronjuwelen und was ist gewöhnlicher Schmuck?", sagt Patricia Titus, Vorsitzende der Informationssicherheit beim Technologieservice-Anbieter Unisys. Titus sagt, dass Unisys Richtlinien verwendet, die vom National Institute of Standards and Technology (NIST) entwickelt wurden, um Unternehmen zu helfen die Relevanz ihrer Daten zu charakterisieren und die richtigen Sicherheitskontrollen auszuwählen.

Die richtige Reaktion bei einer Malware-Infektion

Selbst wenn manche Ihrer Systeme mit einem Virus infiziert sind und Sie an dem Punkt angelangt sind, dass scheinbar nichts die Viren vollständig entfernen kann, bedeutet dies nicht, dass sich der Virus über alle anderen System in Ihrem Unternehmen verbreiten muss.

Wenn Sie einen solchen Virus entdecken, oder zumindest vermuten einen solchen Virus zu haben, sollten Sie das betroffene System so schnell wie möglich offline nehmen, um eine weitere Ausbreitung zu verhindern. Als nächstes sollten Sie ein sauberes Image installieren, sagt Andy Hayter, der Antischadsoftwareprogramm-Manager bei ICSA Labs einem Prüf- und Zertifizierungsunternehmen.

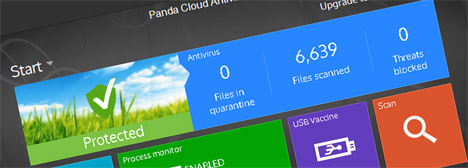

Eine mehrschichtige Verteidigung aus Firewalls, Antispam-Software, Intrusion-Detection-Programmen und Antivirenprogrammen sollte die Verbreitung der Schadsoftware auf das ganze Unternehmen verhindern, sagt Hayter. Selbstverständlich müssen die Systeme mit den neuesten Aktualisierungen ausgestattet sein.

„Sie sollten die Gateways zwischen den Netzwerksegmenten kontrollieren und die internen Netzwerke beobachten", fügt Richard Zuleg hinzu, ein Berater bei dem Sicherheitsberatungsunternehmen SystemExperts.

Verschlüsseln Sie die Daten und nutzen Sie nur verschlüsselte Übertragungswege, wo immer dies möglich ist, rät Zuleg. Desweiteren sollten Sie Server- und Desktop-Virtualisierung, nutzen, um die betroffenen Systeme schnell neu aufsetzen oder zurücksetzen zu können.

„Die Unternehmen müssen kontrollieren, wer erweiterte Privilegien für Systeme besitzt und sie müssen den Zugriff zu Daten streng überwachen", sagt Zuleg. „Wenn infizierte PCs in einem Netzwerksegment festgestellt wurden, dann dürfen Sie keinem Rechner in diesem Segment trauen. Sie müssen sich diesen Abschnitt im Unternehmensnetzwerk wie ein öffentliches Netzwerk vorstellen und auch so behandeln."

Neue Netzwerkanalysewerkzeuge werden demnächst erscheinen, mit denen Sie besser identifizieren können, wo die Schadprogramme im Netzwerk existieren und wie Sie diese am besten eindämmen können, sagt Marc Seybold, CIO an der State University of New York at Old Westbury. Ein solches Gerät müsste den Datenverkehr innerhalb des Netzwerkes protokollieren und Abweichungen vom normalen Verkehr feststellen können. Da die Schadprogramme häufig versuchen, Daten zu außerhalbliegenden Domains zu senden, verursacht Malware anderen, zusätzlichen Datenverkehr. Unter anderem arbeiten die Unternehmen Alcatel-Lucent, Riverbed, und SonicWall an einer solchen Erkennungstechnologie.

Zur gleichen Zeit, sagt Seybold, wird der Netzwerkverkehr weiter aufgeteilt und von anderen isoliert. Die Netzwerkzugriffs-Kontrolle und das richtlinienbasierte Management werden für die Datenflussüberwachung kombiniert. „Letztendlich soll eine Verhaltensanalyse basierend auf End-to-End-Anwendungsflüssen für bestimmte Nutzer ermöglicht werden", sagt er.